Узнайте, как вредоносное ПО может заразить ваш компьютер из таких источников, как спам, съемные носители, потенциально нежелательные программы и подозрительные веб-сайты.

Письма со спамом

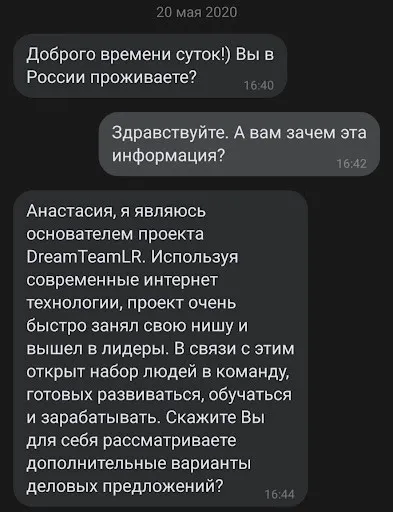

Авторы вредоносных программ часто пытаются загрузить вредоносные файлы с мошенническими намерениями. Это может быть электронное письмо с вложением, описанным как квитанция о доставке, возврат налога или счет за купленный билет. В письме может быть сказано, что для получения посылки или денег необходимо открыть вложение.

Если вы откроете вложение, вредоносное ПО будет установлено на ваш компьютер.

Иногда вредоносное электронное письмо легко обнаружить — оно может содержать орфографические и грамматические ошибки или может быть отправлено с неизвестного адреса электронной почты. Однако может показаться, что эти электронные письма отправлены реальной компанией или кем-то, кого вы знаете. Некоторые вредоносные программы могут взламывать учетные записи электронной почты и использовать их для рассылки вредоносного спама на все адреса, найденные в списке контактов.

Чтобы уменьшить вероятность заражения вашего устройства:

Если вы не уверены, что знаете отправителя, или что-то выглядит подозрительно, не открывайте письмо.

Никогда не нажимайте на неожиданное сообщение в сообщении электронной почты. Если кажется, что он принадлежит вашей организации или организации, которую вы считаете законной, откройте веб-браузер и получите доступ к веб-сайту организации из сохраненных закладок или поиска в Интернете.

Не открывайте вложение электронной почты, которого вы не ожидали, даже если оно отправлено кем-то, кто вам доверяет.

Дополнительные сведения см в статье Защита от фишинга.

Microsoft OneDrive имеет встроенную защиту от атак программ-вымогателей. Подробнее см в этой теме.

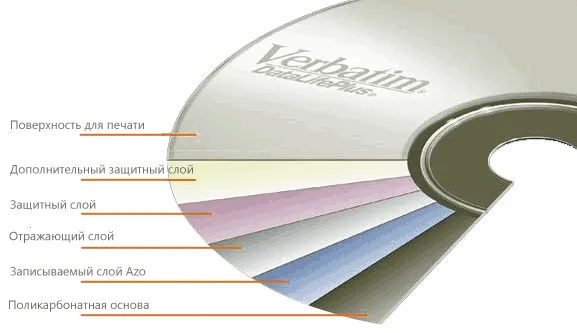

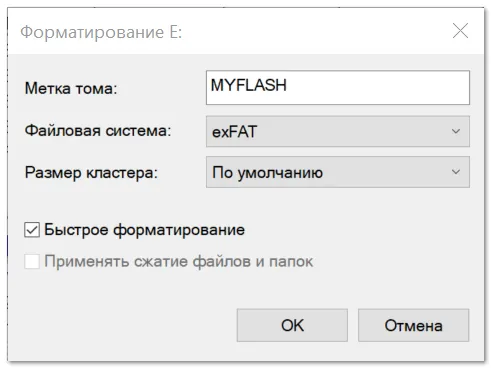

Зараженные съемные носители

Многие вредоносные программы распространяются путем заражения съемных носителей, например USB-накопителей или внешних жестких дисков. Вредоносное ПО может автоматически устанавливаться при подключении зараженного носителя к вашему компьютеру.

Ниже приведены рекомендации по защите от этого типа инфекции.

Во-первых, вам нужно быть очень осторожным с USB-устройствами, которые вам не принадлежат. Если вы обнаружите USB-устройство, которое, как вы подозреваете, было утеряно или удалено, не подключайте его к компьютеру с важными данными. Иногда злоумышленники намеренно оставляют зараженные USB-устройства в общественных местах, надеясь, что кто-то их найдет и подключит к компьютеру.

Подсказка: это называется «атака USB-drop».

Если вы не подключите это устройство, вы не сможете заразить свой компьютер. Если вы обнаружите, что ваш USB-накопитель только что был утерян, проверьте, нет ли поблизости диктофона или потерянного, который можно вернуть.

Во-вторых, если вы подключили к компьютеру неизвестное съемное устройство, немедленно просканируйте его.

Рассмотрим объекты компьютера, наиболее подверженные заражению вирусами. Файлы. Основное распространение вирусов происходит через файлы. Такие файлы

Дополнительная бесплатная проверка компьютера на вирусы при помощи утилиты Dr.Web CureIt!® — проверьте свой антивирус.

Пользователям компьютеров Windows и Mac, смартфонов и планшетов все чаще угрожают компьютерные вирусы и вредоносное ПО. Принятие мер означает понимание того, с чем вы сталкиваетесь. Рассмотрим основные виды вредоносных программ и их последствия.

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызвать ряд неприятных последствий, таких как снижение производительности компьютера, получение личных данных пользователя из системы, удаление данных или даже изменение функционирования компьютерного оборудования. По мере того как киберпреступники изобретают все более изощренные способы проникновения в системы пользователей, рынок вредоносного ПО значительно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, обнаруженных в Интернете.

Рекламное ПО

Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически отправляют рекламу на хост-компьютеры. Среди разновидностей рекламного ПО — всплывающие окна с рекламой на веб-страницах и включенное в «бесплатное» программное обеспечение. Некоторые рекламные программы относительно безвредны, в то время как другие используют инструменты отслеживания для сбора информации о вашем местоположении или истории просмотров и отображения целевой рекламы на экране вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, способного отключать защиту от вирусов. Поскольку рекламное ПО устанавливается с согласия пользователя, такие программы не могут быть определены как вредоносные: обычно они идентифицируются как «потенциально нежелательное ПО».

Шпионское ПО делает то, что следует из его названия: оно шпионит за вашим компьютером. Он собирает информацию (например, записывает нажатия клавиш на клавиатуре вашего компьютера, отслеживает посещаемые вами сайты и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, обычно киберпреступникам. Он также может изменить некоторые настройки безопасности на вашем компьютере или помешать сетевым подключениям. По данным TechEye, новые типы шпионского ПО позволяют злоумышленникам отслеживать поведение пользователей (очевидно, без их согласия) на разных устройствах.

О компьютерных вирусах. Причины заражения ПК компьютерными вирусами. Виды вирусных инфекций и их названия. Просканируйте компьютер на наличие вирусов — как их найти, удалить. — Статьи

Последствия попадания вредоносного ПО

Заражение некоторыми вирусами представляет потенциальную угрозу для любого устройства.

Повреждение файлов документов, в результате чего пользователь не сможет получить доступ к персональным данным.

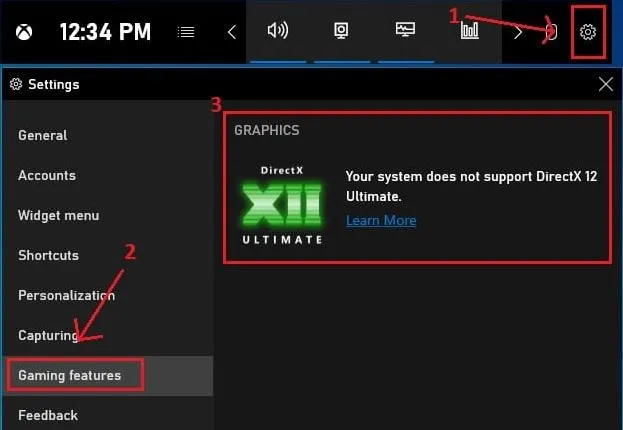

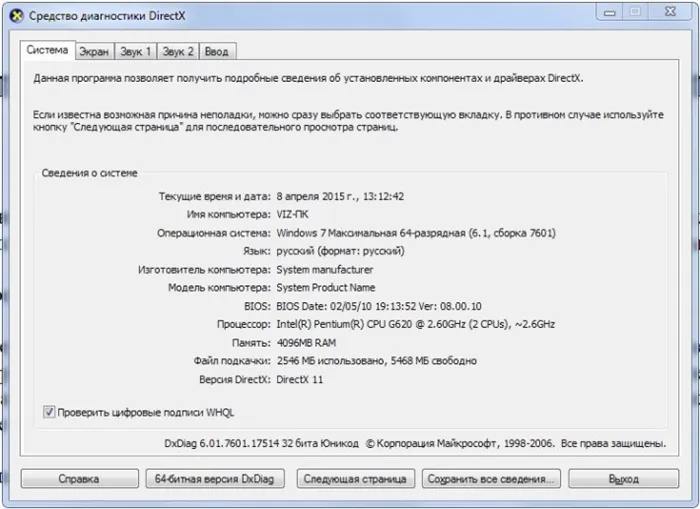

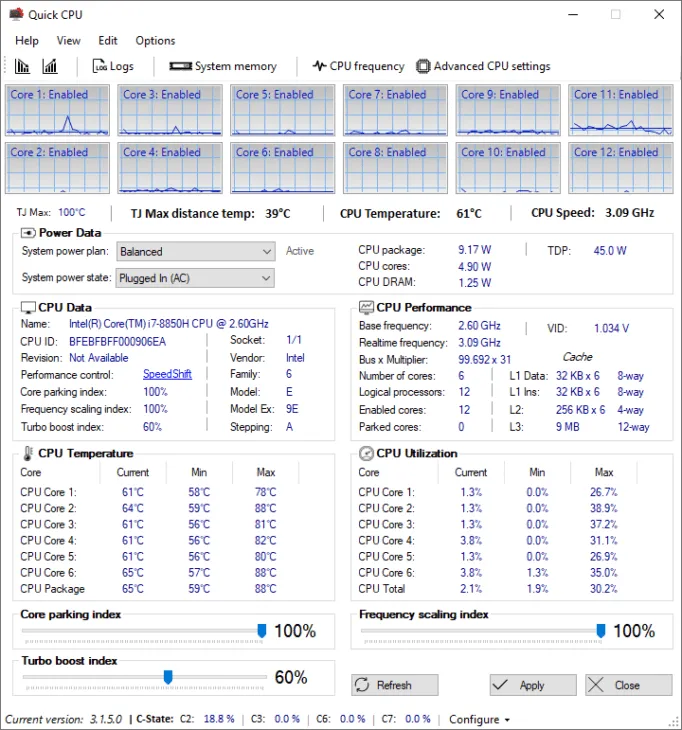

Повреждение файлов операционной системы, что может привести к неожиданной перезагрузке ПК, перерасходу системных ресурсов (блокировке программы). Некоторые вирусы блокируют возможность загрузки операционной системы, установки антивируса и даже переустановки операционной системы.

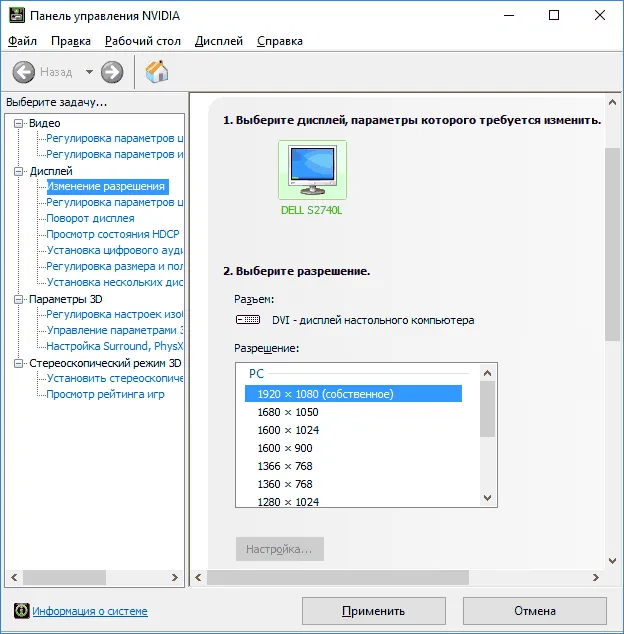

Неправильное управление аппаратными ресурсами системы, из-за чего происходит перегрев видеокарты и других элементов системы, физический выход из строя.

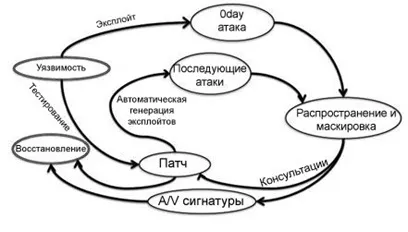

Виды хакерских атак, осуществляемых с использованием компьютерных вирусов

Преступный взлом — это один из видов преступной деятельности, который наносит серьезный ущерб многим устройствам, подключенным к Интернету. Для достижения различных целей программисты-одиночки и целые группы хакеров создают и распространяют вредоносные программы в глобальной сети.

Меры предосторожности

Чтобы не заразить компьютер вирусами, следует руководствоваться следующими советами:

Не посещайте подозрительные сайты.

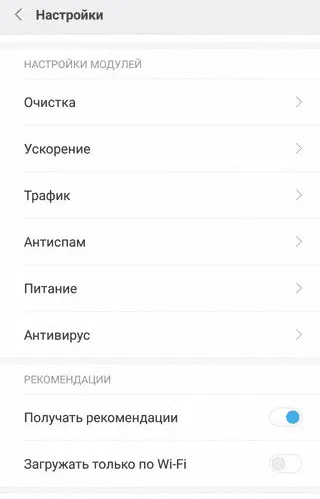

Выбирайте качественную антивирусную программу (Kaspersky, Avast и другие). Рекомендуется установить платную версию, чтобы обеспечить своевременное обновление антивирусных баз.

Ежедневно сканируйте свою систему на наличие угроз.

Установите автоматический запрет запуска приложений.

Блокировать загрузку и просмотр изображений в почте Outlook .

Не переходите по ссылкам и не загружайте файлы, прикрепленные к сообщениям электронной почты, полученным от неизвестных получателей.

Используйте официальные подключаемые модули веб-браузера, предназначенные для защиты от программ-шпионов и других вредоносных программ.

Активируйте брандмауэр .

Пользователям компьютеров Windows и Mac, смартфонов и планшетов все чаще угрожают компьютерные вирусы и вредоносное ПО. Принятие мер означает понимание того, с чем вы сталкиваетесь. Рассмотрим основные виды вредоносных программ и их последствия.

Рекламное ПО

Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически отправляют рекламу на хост-компьютеры. Среди разновидностей рекламного ПО — всплывающие окна с рекламой на веб-страницах и включенное в «бесплатное» программное обеспечение. Некоторые рекламные программы относительно безвредны, в то время как другие используют инструменты отслеживания для сбора информации о вашем местоположении или истории просмотров и отображения целевой рекламы на экране вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, способного отключать защиту от вирусов. Поскольку рекламное ПО устанавливается с согласия пользователя, такие программы не могут быть определены как вредоносные: обычно они идентифицируются как «потенциально нежелательное ПО».

Шпионское ПО делает то, что следует из его названия: оно шпионит за вашим компьютером. Он собирает информацию (например, записывает нажатия клавиш на клавиатуре вашего компьютера, отслеживает посещаемые вами сайты и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, обычно киберпреступникам. Он также может изменить некоторые настройки безопасности на вашем компьютере или помешать сетевым подключениям. По данным TechEye, новые типы шпионского ПО позволяют злоумышленникам отслеживать поведение пользователей (очевидно, без их согласия) на разных устройствах.

Руткиты

Руткиты позволяют третьим лицам удаленно получать доступ к компьютеру и управлять им. Эти программы используются ИТ-специалистами для удаленного устранения неполадок в сети. Но в руках киберпреступников они превращаются в мошеннический инструмент: как только руткиты проникают в ваш компьютер, киберпреступники могут взять их под свой контроль и украсть ваши данные или установить другое вредоносное ПО. Руткиты способны эффективно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного изменения программного обеспечения и операционной системы, чтобы исключить возможные пути заражения.

Эти программы, более известные как трояны, маскируются под законные файлы или программное обеспечение. После загрузки и установки они изменяют систему и выполняют вредоносные действия без ведома или согласия жертвы.

Файловый вирус — это компьютерный вирус, который распространяется путем внедрения своего кода в тело различных файлов. Всякий раз, когда вы запускаете такой зараженный файл

Боты

Руткиты позволяют третьим лицам удаленно получать доступ к компьютеру и управлять им. Эти программы используются ИТ-специалистами для удаленного устранения неполадок в сети. Но в руках киберпреступников они превращаются в мошеннический инструмент: как только руткиты проникают в ваш компьютер, киберпреступники могут взять их под свой контроль и украсть ваши данные или установить другое вредоносное ПО. Руткиты способны эффективно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного изменения программного обеспечения и операционной системы, чтобы исключить возможные пути заражения.

Эти программы, более известные как трояны, маскируются под законные файлы или программное обеспечение. После загрузки и установки они изменяют систему и выполняют вредоносные действия без ведома или согласия жертвы.

Стандартные методы заражения

Так как же происходит заражение компьютерным вирусом или вредоносным ПО? Есть несколько стандартных способов. Это ссылки на вредоносные сайты в электронных письмах или сообщениях в социальных сетях, посещение зараженного сайта (так называемая попутная загрузка) и использование зараженного USB-накопителя на вашем компьютере. Уязвимости операционной системы и приложений позволяют злоумышленникам устанавливать вредоносные программы на компьютеры. Поэтому для снижения риска заражения очень важно устанавливать обновления безопасности по мере их появления.

Другие полезные статьи и ссылки, связанные с компьютерными вирусами и вредоносным ПО

Компьютерный вирус — это вредоносная программа, специально написанная для проникновения в компьютер без разрешения его владельца. Такие программы в первую очередь пишутся для кражи или уничтожения компьютерных данных. Большинство систем заражаются вирусами из-за программных ошибок, уязвимостей операционной системы и плохой безопасности. По данным AV-Test, независимой организации, которая анализирует и оценивает антивирусное и защитное программное обеспечение …

Какая самая дорогая кибератака всех времен?

Самая разрушительная вредоносная программа на сегодняшний день — MyDoom. Впервые обнаруженный в январе 2004 года, он стал самым быстрорастущим почтовым червем в истории. Это создавало сетевые дыры, через которые киберпреступники получали доступ к зараженным машинам.

В 2004 году почти четверть всех электронных писем были заражены MyDoom. Ущерб от этого вируса составляет более 38 миллиардов.

Источники

- https://support.microsoft.com/ru-ru/windows/%D0%BF%D1%83%D1%82%D0%B8-%D0%B7%D0%B0%D1%80%D0%B0%D0%B6%D0%B5%D0%BD%D0%B8%D1%8F-%D0%BA%D0%BE%D0%BC%D0%BF%D1%8C%D1%8E%D1%82%D0%B5%D1%80%D0%B0-%D0%B2%D1%80%D0%B5%D0%B4%D0%BE%D0%BD%D0%BE%D1%81%D0%BD%D1%8B%D0%BC%D0%B8-%D0%BF%D1%80%D0%BE%D0%B3%D1%80%D0%B0%D0%BC%D0%BC%D0%B0%D0%BC%D0%B8-872bf025-623d-735d-1033-ea4d456fb76b

- https://damask-spb.ru/tipy-fajlov-ne-podverzhennye-zarazheniyu/

- https://35zip.ru/articles/chto_takoe_kompyuternyj_virus/

- https://www.kaspersky.ru/resource-center/threats/computer-viruses-and-malware-facts-and-faqs

- https://historyclothing.ru/kakie-brand/kakie-tipy-faylov-podverzheny-zarazheniyu-virusom.html

- https://new-science.ru/14-razlichnyh-tipov-kompjuternyh-virusov/