Вы должны войти на страницу выпуска (или создать учетную запись) из своей учетной записи на веб-сайте «Доктор». Учетная запись должна быть связана с учетной записью в социальной сети. Видео для подключения аккаунта.

Мир уязвимостей

Здравствуйте, хабраайзеры. Ниже приводится вольный перевод довольно интересной статьи, опубликованной PierluigiPaganini на InfosecInstitute (конец 2012 года, но все еще актуальна). Он посвящен передовому краю мира уязвимостей нулевого и однодневного дня. Статья не претендует на глубокий технический анализ или оценку этого рынка, а просто «быстрый» взгляд на предмет, но мы думаем, что она будет интересна многим. См. ниже.

Каждый день мы узнаем о кибератаках и утечках данных. Они часто имеют разрушительные последствия для частных компаний и правительств. Технологии играют важную роль в нашей жизни сегодня, и все программное обеспечение, которое нас окружает, уязвимо и может быть использовано злоумышленниками. Конечно, влияние этих уязвимостей зависит от характера и масштаба уязвимого программного обеспечения. Некоторые приложения используются чаще, и их уязвимости могут подвергать пользователей серьезным рискам. Потенциальный вред, наносимый уязвимостями, зависит от ряда факторов, включая уровень распространения уязвимого приложения, предыдущие уязвимости и контекст, в котором используется опубликованное приложение.

0day уязвимости

- Сложность поиска покупателя и продавца;

- Проверка надежности покупателя;

- Сложность демонстрации работоспособности 0day эксплойта без разглашения информации о нём;

- Обеспечение эксклюзивности прав.

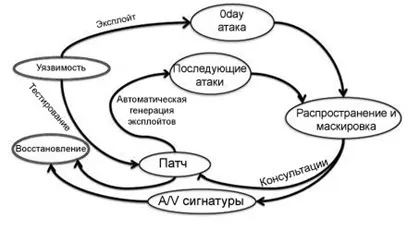

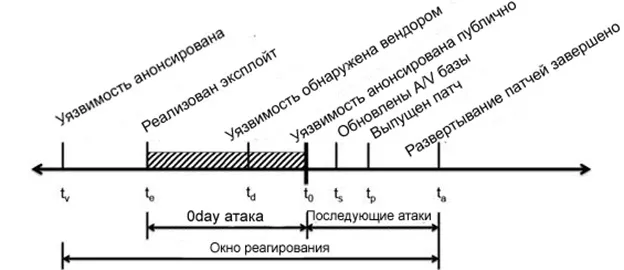

Жизненный цикл уязвимости нулевого дня состоит из следующих этапов

- Уязвимость анонсирована;

- Эксплойт выпущен в открытый доступ;

- Уязвимость обнаружена разработчиком;

- Уязвимость раскрыта публично;

- Обновлены антивирусные сигнатуры;

- Выпущен патч;

- Развертывание патча завершено.

Рисунок 1: Жизненный цикл уязвимости нулевого дня

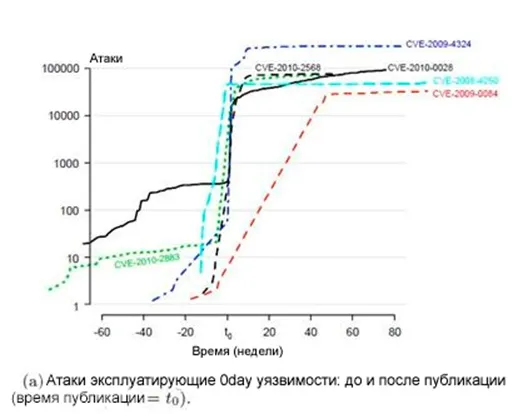

Тот факт, что была обнаружена уязвимость нулевого дня, требует принятия срочных мер. Время между эксплуатацией уязвимости и выпуском исправления имеет решающее значение для управления безопасностью программного обеспечения. Исследователи Symanter ResearchLab ЛейлаБильге и ТудорДумитрас говорят, что «до того, как мы узнали … Эмпирическое исследование атак нулевого дня в реальном мире». Хакеры и киберпреступники проникают в свои цели незаметно. Согласно исследованию, средняя продолжительность типичной атаки нулевого дня составляет 312 дней, и, как показано на рисунке 2, размещение эксплойта в государственном секторе увеличивает количество атак в пять раз.

Рисунок 20 Количество атак в зависимости от времени суток публикации.

Раскрытие уязвимости порождает серию кибер-атак, в которых злоумышленник пытается использовать ее знание и задержать распространение исправленного материала. Отсутствие конкретного происхождения этой незаконной деятельности затрудняет ее предотвращение. Киберпространственные группы, хаксбисты и киберпреступники могут использовать уязвимости в различных областях, и ущерб, который они наносят, зависит от рамок, в которых они действуют. Мнение о том, что нулевые уязвимости встречаются редко, ошибочно. Единственное принципиальное отличие заключается в том, что они не подвергаются воздействию. Исследования выявили тревожные тенденции. 60% ошибок воспринимаются как неизвестные, данные подтверждают, что существует гораздо больше уязвимостей нулевого дня, чем прогнозировалось, и что средний жизненный цикл уязвимостей нулевого дня может быть недооценен. Один из самых обсуждаемых вопросов — как реагировать на публикации об уязвимостях 0-day. Многие эксперты убеждены, что это необходимо немедленно выяснить, забывая, что это обычно является основной причиной эскалации кибер-атак, которые пользуются ошибкой. Вторая точка зрения предполагает сохранение в тайне информации об уязвимости и информирование компании, разработавшей подвергшееся воздействию приложение. В этом случае можно контролировать увеличение числа атак после обнаружения уязвимости. Однако существует риск, что компания может оказаться не в состоянии решить проблему и выпустить соответствующее исправление спустя несколько месяцев после ее появления.

Не только 0day

Многие эксперты считают, что настоящим кошмаром являются непредсказуемые уязвимости и ошибки нулевого дня, которые затрудняют идентификацию объектов инфраструктуры и подвергают их угрозам с серьезными последствиями. Несмотря на страх перед нулевой атакой, объектам инфраструктуры ежедневно угрожает огромное количество известных уязвимостей, когда не применяются соответствующие контрмеры, и это признанное событие. Несоблюдение оптимальных методов управления ремонтом является основной причиной существующих проблем для частных компаний и правительств. В некоторых случаях процедуры управления ремонтом очень медленные, а окно реагирования на киберугрозы очень большое.

Рисунок 3 — Окно ответа.

Для защиты от атак нулевого дня и обеспечения безопасности компьютеров и данных важно, чтобы частные лица и организации соблюдали определенные правила кибербезопасности. К ним относятся:.

Уязвимости «нулевого дня»

Что происходит после того, как хакеры обнаруживают новую уязвимость, например? Механизмы защиты еще не разработаны, поэтому уязвимость может быть использована без защиты приложения. Сам термин подразумевает, что у разработчика не было ни дня, чтобы исправить обнаруженную ошибку. Если требуется гарантированный результат, злоумышленник должен использовать уязвимость 0Day. В противном случае продавец программного обеспечения выпустит ремонт, который в конечном итоге закроется. Более того, попытки использовать эксплойт (программа, использующая данный недостаток в программном обеспечении для атаки на систему) могут активировать соответствующую сигнатуру антивируса или брандмауэра. Однако если автор вируса применяет шифрование тела и затемнение кода, антивирусное программное обеспечение, скорее всего, не обнаружит вирус, использующий неизвестную уязвимость.

Сколько времени обычно проходит от обнаружения уязвимости до выпуска патча?

Если сразу после эксплуатации уязвимости хакер не является легитимной пятеркой, а является злоумышленником и достигает угрожающей цели, он может опубликовать результаты своих исследований на форуме. В противном случае после успешного взлома часто остается след, по которому можно определить, какая уязвимость привела к утечке информации и отправила данные производителю программного обеспечения. Если уязвимость критическая, на ее устранение может уйти несколько дней или недель — пользователю предлагается обновить систему, и она снова становится защищенной. Однако после обнаружения уязвимости могут пройти месяцы, а система не будет защищена. Самое главное, сколько людей вовлечено в проблему: чем больше их число, тем больше потенциал для использования уязвимости.

Что касается уязвимостей операционных систем, то здесь ситуация сложнее. В большинстве случаев компьютеры являются частью локальной сети. Если одна из рабочих станций уязвима (т.е. на ней установлена более старая версия операционной системы), она является слабым звеном в цепи и может легко получить доступ к другим компьютерам и скомпрометировать всю сеть. Для домашних компьютеров угроза не так велика. Однако, используя известные уязвимости, компьютер может быть заражен и, например, участвовать в DDOS-атаке, не зная об этом. Другими словами, он становится частью ботнета.

Зачем это нужно знать разработчику?

Эпифании можно найти почти во всех программах. Вопрос лишь в том, сколько времени и усилий нужно потратить злоумышленнику, чтобы найти их. В большинстве случаев уязвимости можно найти с помощью обычных сканеров. Например, при создании веб-приложений одним из самых известных сканеров является Acnetix. Если злоумышленник не может найти уязвимость в программе с помощью сканера за короткий промежуток времени, скорее всего, он полностью отказался от попыток взлома. Поиск ранее неизвестных уязвимостей в программе может занять достаточно времени и потребовать от хакера совершенно иных навыков. В то же время, как упоминалось выше, неизвестные уязвимости 0Day были успешно использованы, что гарантирует, что приложение может быть нарушено без использования антивирусного программного обеспечения для предотвращения атаки.

Это может усложнить разделение заявки. Существует несколько способов сделать это, начиная от скрытия кода и заканчивая удаленным запуском кода на удаленных серверах, но это тема другой статьи.

Хотите прочитать больше?

А для тех, кто решил, что хочет стать разработчиком, рекомендуется профессия «веб-разработчик».

Организации, подверженные атакам нулевого дня, могут наблюдать неофициальную циркуляцию или подозрительную активность, например, сканирование, исходящее от клиентов или служб. Некоторые способы определения атаки нулевого дня следующие

Что такое бэкдор?

Один из самых опасных типов вредоносных программ очень трудно идентифицировать и приписать его создание разработчику. Бэкдор — это уязвимое место в программе, намеренно созданное ее создателем, которое может быть использовано при необходимости. Невозможно доказать, что бэкдор был создан намеренно, так как в целом он не выделяется кодом.

В мае прошлого года эксперты «Лаборатории Касперского» обнаружили бэкдор в прошивке маршрутизатора D-Link DIR-620. Это позволило злоумышленникам получить доступ к средствам управления устройством и скрытно использовать подключение пользователя к Интернету.

В октябре 2018 года Томас Рид из MalwareBytes заявил, что приложение Macos Cinticker exchange rate содержит бэкдор, который может быть использован для кражи пользовательских данных.

В январе 2019 года голландский эксперт по кибербезопасности Виктор Геверс обнаружил бэкдор-аккаунт в базе данных MongoDB, используемой тысячами компаний в России и за рубежом. В частности, злоумышленники могут получить несанкционированный доступ к данным из единого реестра Disney России или МВД Украины.

Что такое уязвимость нулевого дня?

К этому типу уязвимостей относятся все ошибки, созданные разработчиком, которые не обнаруживаются до тех пор, пока ими не воспользуется хакер. Другими словами, теоретически, каждая программа может иметь уязвимость нулевого дня, которая еще не раскрыта. Очевидно, что бороться с эксплуатацией нулевых уязвимостей очень сложно, если не невозможно. Например, использование специального программного обеспечения, которое анализирует приложения и вовремя обнаруживает угрозы (например, передачу данных третьим лицам).

Использование интегрированных антивирусных программных решений. Kaspersky Total Security помогает защитить устройства, исключая известные и неизвестные угрозы.

Что такое уязвимость нулевого дня?

По определению, уязвимости — это слабости. Применительно к компьютерам уязвимость — это недостаток в разработке, внедрении, эксплуатации или внутреннем контроле компьютера или компьютерной сети. Уязвимости находятся с помощью автоматизированных инструментов, настраиваемых сценариев и других неустанных исследований хакеров. Как только их идентифицируют, начинается игра в кошки-мышки, в которой хакер играет роль кошки.

Не только компьютеры страдают от вирусов «нулевого дня». Смартфоны так же уязвимы, как и планшеты, ноутбуки и даже такие мобильные устройства, как смарт-часы и устройства фитнес-мониторинга. Любое устройство, подключенное к Интернету, является потенциальной мишенью.

Что такое эксплойт с нулевым днем?

Когда уязвимости обнаружены, хакеры создают различные программы, предназначенные для их использования. Компьютерные системы могут иметь бэкдоры, позволяющие сотрудникам скрытно обходить процесс аутентификации. Или же в программах могут быть ошибки, которые позволяют хакерам добавлять разрушительный код. Возможно, внутренний пользователь использует свою роль в компании для распространения вируса. Каким бы ни был сценарий, хакер будет прилагать все усилия, чтобы найти способ использовать уязвимость для достижения желаемого конечного результата.

Атаки нулевого дня могут происходить различными способами. Некоторые из них носят масштабный характер, как, например, атака типа «отказ в обслуживании» на провайдера системы доменных имен Dyn в 2016 году, направленная на отключение компаний, предоставляющих услуги большому количеству компьютерных пользователей. Например, атака на Dyn привела к отключению крупных веб-сайтов и сервисов, включая Amazon, AirBNB, Netflix, Spotify и Visa. Другие атаки нулевого дня гораздо меньше. Вы можете стать жертвой кибербуллинга в следующий раз, когда откроете фишинговое письмо в своем почтовом ящике или перейдете по ссылке на поддельный сайт.

Как я узнаю, что у меня вирус нулевого дня?

Это неслыханно, пока вы не услышите о новом вирусе в новостях или ваш антивирус или другое программное обеспечение внезапно не предупредит вас о том, что ваше программное обеспечение было обновлено. Помните, что эти вирусы могут прийти откуда угодно и в любое время. При наличии достаточного времени разработчики программного обеспечения могут устранить критические проблемы, изменить код и создать исправления, которые выпускаются в виде обновлений для уязвимого программного обеспечения. Они публикуют информацию сразу после ее получения, чтобы предотвратить киберворов.

В этот момент, если только компьютерная сеть не разрушилась в достаточно больших масштабах, чтобы СМИ могли обсуждать это, они, вероятно, поймут, что существует проблема.