Важно отметить, что DDOS-атаки не направлены на то, чтобы нанести вред системе или вызвать критические сбои. Они нацеливаются на ключевое свойство системы, которым является ее доступность для пользователя, и исправляют его. В результате для пользователя система кажется поврежденной.

Что такое DDoS-атака

DDOS (Distributed Denial of Service) атаки — это распределенные атаки, которые перегружают сервер и приводят к краху системы. В таких ситуациях пользователи не могут получить доступ к сайту или веб-сервисам, а владелец проекта может потерять прибыль.

Причиной сбоя системы не обязательно является DDOS-атака. Ресурсы сервера ограничены, и если все работает в условиях нормальной нагрузки, необычное увеличение может привести к сбою. Если накануне на сайте была запущена акция или рекламная кампания, то на сайт может попасть повышенный трафик.

Если вы уверены, что сбой сайта не связан с каким-либо действием, читайте ниже, как можно атаковать сайт.

Серверные приложения для бизнеса

Сосредоточьтесь на своем бизнесе, гостеприимством занимается reg.ru! Закажите мощный облачный сервер с круглосуточным управлением и бесплатной защитой от низкоуровневых DDOS-атак.

Почему ваш сайт могут атаковать?

Одной из причин, по которой ваш сайт может подвергнуться DDO-атаке, является конкуренция. Доступ к пострадавшим сайтам невозможен, поскольку они принимают слишком много заявок и не справляются с нагрузкой. Когда клиенты видят нефункционирующий сайт, они могут зайти на сайты ваших конкурентов. Если ваш бизнес успешен и конкуренция на рынке имеет большое значение, будьте готовы к тому, что ваш сайт может пострадать от DDO в любой момент.

Кроме того, интернет-ресурсы могут просто привлечь внимание захватчиков. Они развязывают DDO-атаки и приветствуют личную враждебность, или fearmail.

По данным исследования «Лаборатории Касперского», в 2017 году каждая третья российская компания (36%) подверглась хотя бы одной DDOS-атаке. В 2018 году количество атак было в пять раз больше, чем в 2017 году.

Кто осуществляет DDoS-атаки

Хаквисты — это политические активисты, которые используют DDO в качестве формы политического протеста. Согласно отчету «Касперского» за май 2020 года, число атак на правозащитные организации в США увеличилось. Их число увеличилось в 1 120 раз, что совпало с массовыми протестами.

Аноним является самым известным представителем хакканизма. Это децентрализованная группа хактивистов, состоящая в основном из пользователей фотографий и онлайн-форумов. Они известны тем, что нарушают ресурсы с незаконным контентом и публикуют личные данные пользователей. За время своего существования они успешно атаковали сайты Ватикана, Интерпола и Европейского парламента.

У них даже был свой символ — маска главного героя фильма «V for Vendetta». В этой маске он боролся против режима.

В 2008 году маска Гая Фокса стала мемом и символом анонимности.

Lulzsec — это группа из шести человек. Он был основан в мае 2011 года и проработал до 26 июня. За столь короткое время команда прославилась успешными атаками на сайты Sony, Nintendo, Fox, серверы PBS и Сената США. Lulzsec приостановила свою деятельность после ареста нескольких членов.

Также нередко обычные DDOS-рассылки действуют под именами известных групп. В 2020 году некоторые крупные компании подверглись угрозам от имени групп Fancy Bear и Armada, известных хакбистских группировок. Желающие мошенники обещали начать атаки на веб-сайты компаний, если не будет получен выкуп.

Ресурсы сайта будут распределены между различными независимыми серверами. Если сервер выходит из строя, резервный сервер обеспечивает работу.

Причины DDoS-атак

DDOS-атаки варьируются от конкуренции до личной вражды. Мы собрали основные причины DDOS-атак и решили поделиться ими с вами.

Эти причины очень распространены. Некоторое время назад независимый исследователь-журналист Брайан Кребс раскрыл деятельность VDO, крупнейшей в мире DDOS-атаки. Информация была представлена во всех подробностях, а организаторы службы были арестованы. В ответ хакеры начали атаку на блог журналиста, которая достигла 1 Тбит/с. Атака была самой сильной в мире за последние годы.

Организовать собственные примитивные DDOS-атаки очень просто. Такие атаки очень несовершенны и не анонимны. К сожалению, большинство людей, решивших испытать себя в роли «хакера», не знают ни первого, ни второго. Однако многие студенты часто осуществляют DDOS-атаки. Последствия этих случаев различны.

Одной из первых атак, имевших социальную основу, была DDOS-атака хакера Omega в 1996 году. Омега был членом хакерской коалиции Cult of the Dead Crew (CDC). Термин «хактивизм» стал популярен в СМИ в связи с участившимися случаями кибер-атак на социальной почве. Типичными представителями хактибистов являются Anonymous и команда Lulzsec.

Такие стимулы распространены в индустрии серверов игрушек, а также в торговой индустрии. Если владелец вовремя не обращается за профессиональной помощью, это эффективный способ недобросовестной конкуренции, который может разрушить репутацию рынка. Этот мотив можно выделить среди прочих как наиболее распространенный.

В этом случае злоумышленнику необходима денежная сумма от возможной жертвы для завершения атаки В противном случае атака прекращается. Часто жертвами таких атак становятся крупные организации. Например, в 2014 году были атакованы «Тинькофф Банк» и «Хабрахабр Информатика», а также крупнейший торрент-трекер rutracker.org (как это было сделано?). .

Последствия DDoS-атак

Последствия DDOS-атаки варьируются от закрытия серверов, центров обработки данных до полной потери репутации и перемещения ресурсов клиентов. Многие организации неосознанно выбирают поставщика бессознательной защиты, чтобы сэкономить деньги, но это часто оказывается невыгодным. Чтобы избежать подобных проблем, рекомендуется обратиться к экспертам отрасли.

Технологии развиваются стремительно, и злоумышленники делают все возможное, чтобы не отставать от развития и проводить все более сложные и мощные атаки. Мы собрали краткие описания некоторых наиболее интересных случаев DDOS-атак в истории DDOS-атак. Некоторые из них могут показаться обычными для сегодняшних данных, но в то время, когда они произошли, это были очень крупные атаки.

Ping the Dead: метод атаки, основанный на использовании команды Ping. Эта атака стала популярной в 1990-х годах благодаря недостаткам в сетевой документации. Основная идея атаки заключается в том, чтобы отправить простой запрос ping на сетевой узел и вместо стандартных 64 байт данных в самом пакете включить 65535 байт. Получение такого пакета вызвало переполнение сетевого стека и отказ в предоставлении услуги.

Атака повлияла на стабильность работы интернета. В 2013 году Spamhaus стал жертвой более 280 Гбит/с атак. Самое интересное, что хакеры использовали для атаки DNS-серверы интернета. Это означало, что они были чрезвычайно заняты многочисленными запросами. В тот день миллионы пользователей жаловались на медленную загрузку страниц из-за перегруженности служб DNS.

Зафиксируйте атаки, превышающие 1 ТБП. В 2016 году хакеры попытались атаковать нас, атаковав 360 MPP и один TBP. Это рекордное число для присутствия в Интернете. Но даже под такими атаками мы выжили, и нагрузка на сеть ограничивалась только доступными ресурсами сетевого оборудования.

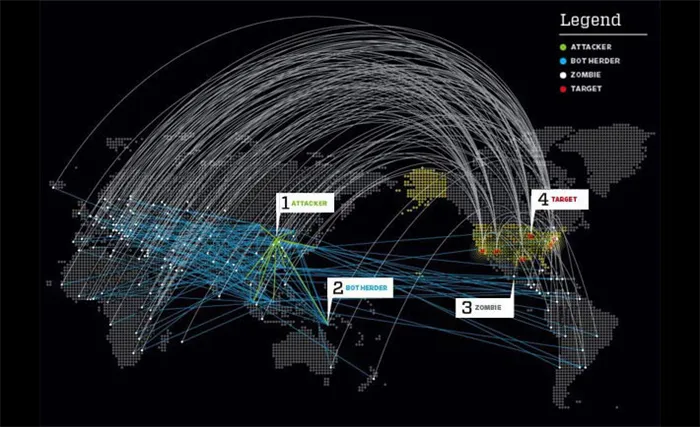

Характеристика атак сегодня

За исключением самых продвинутых атак, можно сказать, что мощность атак увеличивается как минимум в три-четыре раза каждый год. География злоумышленников меняется лишь от части к части, определяясь максимальным количеством компьютеров в той или иной стране. Как показано в квартальном отчете за 2016 год, Россия, США и Китай являются странами с наибольшим количеством ботов.

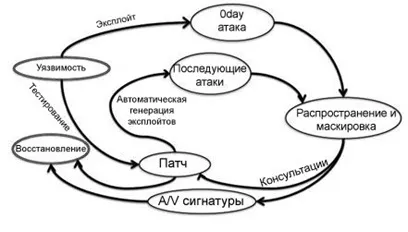

В настоящее время типы атак можно разделить на три категории

Наводнения.

Атаки, использующие уязвимости в стеке сетевых протоколов.

Наиболее популярными и интересными атаками этого типа являются ACK/push ACK floods, syn floods, TCP null/ip null attacks и ping floods.

Атаки на уровне приложений

Полный список атак и их описание см. в базе знаний.

Низкоуровневые атаки — сетевой и транспортный уровни (уровни 3 и 4 модели OSI). Эти уровни используют пробелы в сетевых протоколах. Для виртуальных гостеприимных, VPS и выделенных серверов, Reg.Ru свободен от этих типов атак.

Виды DDoS-атак

Уровень приложения DDOS

Уровень реализации (или уровень 7) заключается в отправке огромного количества интенсивных запросов при вычислении. В эту категорию также входят атаки HTTP flooding и DNS flooding.

Поскольку HTTP-флуд обычно направлен на конкретную цель, предотвратить эту атаку очень сложно. Они не используют вредоносные пакеты и основаны на ботнетах.

В этом типе атаки целью является DNS-сервер жертвы. Если DNS-сервер недоступен, связанный сервер не может быть найден. DNS flooding — это симметричная атака, инициируемая многими зомби в ботнете, и относится к категории UDP-атак. Эта атака облегчает спуфинг.

DDOS на уровне сети.

Это очень масштабные атаки, измеряемые в гигабитах в секунду (GBPS) или пакетах на пакет (PPS). В худшем случае скорость таких атак может достигать 20-200 Гбит/с. Этот тип DDOS-атаки отличается SYN floods и UDP floods.

Он создает большое количество запросов на подключение к серверу и не может ответить на эти запросы. Целью здесь являются все порты сервера, которые «наводняются» пакетами SYN, переполняя очередь соединений сервера. Пакет SYN-ACK игнорируется, создавая так называемое полуоткрытое соединение, ожидающее подтверждения от клиента.

На сервер поступает множество UDP-запросов на каждый порт. В этом случае сервер отвечает пакетами ‘destination unreachable’, в результате чего атакованная система перегружается и не может ответить.

Что такое амплификация (amplification)

Усиление — это техника, используемая для увеличения пропускной способности DDoS-атаки. Злоумышленники могут увеличить эффективность атаки до 70 раз, подменив IP-адрес запроса. Скорость загрузки может отличаться в зависимости от типа сервера.

Например, команда monlist часто используется для DDoSNTP-атак. Эта команда отправляет информацию о последних 600ntpd клиентах злоумышленнику. Другими словами, небольшой запрос от зараженной машины посылает обратно большой поток UDP. При использовании ботнетов такие атаки просто огромны.

Рисунок 1: Схема DDoS-атаки

Выводы

Теперь, когда мы понимаем основы DDoS-атак, мы можем обсудить, как защититься от них. Первый шаг — определить, где сеть наиболее уязвима. Далее необходимо встать на место злоумышленника и объяснить, что ему нужно сделать для успешной атаки на сеть.

Возможно, самое главное — иметь систему оповещения, которая уведомит вас о начале DDoS-атаки. После этого можно разработать план по их снижению.

Наконец, вы можете заказать тест на проникновение (или тест на проникновение, penetration test), чтобы проверить безопасность вашей сети и убедиться, что она готова к внешнему вторжению. Это хороший способ помочь понять и устранить уязвимости, чтобы ваша сеть была относительно безопасной.

Подпишитесь на канал Яндекс Дзен по защите от вредоносных программ, чтобы первыми получать уведомления о новостях и эксклюзивном контенте по информационной безопасности.

REG.RU предлагает виртуальный хостинг, VPS и выделенные серверы с бесплатной низкоуровневой DDoS-защитой (DDoS-GUARD). DDoS-GUARD использует серию надежных фильтров, которые последовательно анализируют проходящий через него трафик и выявляют аномалии и необычную сетевую активность.

Чем опасна DDoS-атака для информационной системы

Проблема с DDoS-атаками заключается в следующем. Установлены самые надежные информационные системы, установлена самая современная и эффективная защита, а все уязвимости в коде, возможно, устранены. Тем не менее, пока система находится под атакой, информационная система будет не работать и недоступна для пользователей. В этом случае затраты злоумышленника на проведение такой атаки могут быть гораздо меньше, чем риск потери репутации, клиентов, доходов и рынков владельца атакованной системы. Стоимость использования мер защиты от DDoS-атак значительно ниже, чем потери бизнеса от этих атак.Константин Феоктистов, архитектор кибербезопасности SberCloud

Существует несколько типов DDoS-атак.

- «Пинг смерти» (Ping of Death) — отправка пакета данных объемом более 65 535 байт, приводящая к сбою в работе сервера или его отключению. Использовалась в 90-е. Современные системы не подвержены такой атаке.

- HTTP(S) GET/POST-флуд — загрузка с сервера объемных данных или отправка на сервер ничего не значащей информации с целью заполнения канала передачи данных и расходования ресурсов сервера на обработку этого запроса.

- Smurf-атака — отправка атакуемой системе ICMP-ответов от компьютеров на специально сформированный запрос.

- UDP-флуд — отправка множества UDP-пакетов на множество портов (определенные или случайные), чтобы заставить TCP/UDP-стек жертвы обрабатывать ошибки приема пакетов и создавать ответные ICMP-сообщения.

- SYN-флуд — одновременный запуск множества TCP-соединений, размещенных в SYN-пакетах, имеющих устаревший или несуществующий обратный адрес.

- Layer 7 HTTP-флуд — поток HTTP-запросов, обычно направлен на «слабые» места веб-приложения, в основном, логику веб-приложения и нацелены на исчерпание ресурсов веб-сервера при обработке «тяжелых» запросов, интенсивных функций обработки или памяти.

- Атаки на DNS-серверы — отправка на сервер пустых, типовых запросов (пакетов данных).

- Амплификация атаки — способ выполнения DDoS-атаки, приводящий к многократному усилению воздействия на жертву атаки: небольшое количество ботов инициирует отправку огромного количества поддельных пакетов или запросов. Такой подход применяется в атаках, построенных на основе DNS или NTP-протоколов.

Как понять, что вас атакуют

Успешная атака немедленно прекращает доступность ресурсов, размещенных на клиенте или сервере. Однако есть несколько признаков, по которым можно распознать начало приступа. К ним относятся:.

- частые сбои в работе серверного ПО и ОС;

- резкое увеличение нагрузки на аппаратные мощности сервера;

- значительное увеличение входящего трафика;

- многократное дублирование типовых действий пользователей ресурса.

Внезапное увеличение трафика от пользователей, не относящихся к целевой аудитории сервиса, также считается признаком.

Как защититься от DDoS-атак

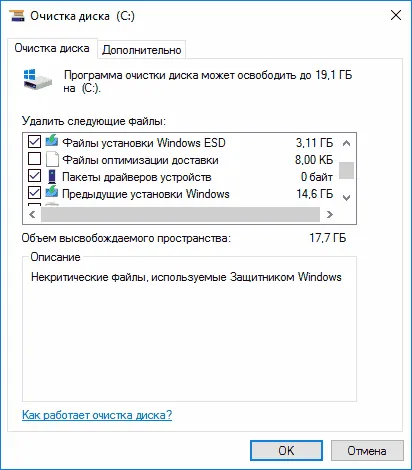

Меры по защите веб-сайтов и серверов должны быть реализованы на этапе проектирования и постепенно расширяться для уменьшения уязвимостей.

- Защита программного кода. В процессе написания прикладного ПО должны учитываться стандарты безопасного кодирования и проводиться тщательные тесты обеспечения. Это поможет исключить типовые ошибки и известные уязвимости.

- Своевременное обновление ПО. Регулярное совершенствование ПО в составе сервера позволит улучшать защиту и не даст злоумышленникам возможность использования старых методов атак.

- Создание контрольных точек. Чтобы «смягчить» последствия, нужно иметь контрольные точки восстановления и снапшоты СХД, к которым можно выполнить откат системы.

- Ограничение прав доступа. Аккаунты администраторов должны иметь надежную защиту и регулярно обновляемые сложные пароли. Также надо контролировать, чтобы расширенные права доступа были у ограниченного круга людей.

- Средства защиты от провайдера. Операторы связи могут предложить инструменты для изменения схемы маршрутизации трафика, в том числе выделения дополнительных каналов для увеличения пропускной способности.

Каналы от интернет-провайдеров также могут быть защищены с помощью средств защиты от DDoS-атак на уровне LD или L4.

- Использование CDN-партнера. Content Delivery Network (сети доставки контента) помогают доставлять контент распределенно, что уменьшает нагрузку на сервер и снижает время задержек.

- Использование Web Application Firewall (фаервол для веб-приложений). Мониторит поступающий трафик, оценивая легитимность запросов и проверяя нетипичное поведение. Подобные технологии используются в инструменте противодействия DDoS-атакам SberCloud Anti-DDoS. Он фильтрует трафик, обеспечивая стабильность и бесперебойность работы информационных ресурсов в соответствии с протоколами HTTP или HTTPS.

- Использование специализированных сервисов защиты от DDoS. Существуют специализированные сервисы, построенные для противодействия массированным распределенным атакам на отказ в обслуживании. Как правило, способны защищать от атак на уровнях L3, L4, L7 и содержат в составе дополнительные функции и средства защиты, обеспечивающие удобство в обеспечении защиты ресурсов от DDoS-атак.

Средства защиты, такие как методы атаки, постоянно совершенствуются.